Ingénierie sociale (sécurité de l'information)

L'ingénierie sociale (social engineering en anglais) est, dans le contexte de la sécurité de l'information, une pratique de manipulation psychologique à des fins d'escroquerie. Les termes plus appropriés à utiliser sont le piratage psychologique ou la fraude psychologique. Dans le contexte de la sécurité de l'information, la désignation ingénierie sociale est déconseillée par l'Office québécois de la langue française, 2021 puisqu'elle n'accentue pas le concept de tromperie[1].

Les pratiques du piratage psychologique exploitent les faiblesses psychologiques, sociales et plus largement organisationnelles des individus ou organisations pour obtenir quelque chose frauduleusement (un bien, un service, un virement bancaire, un accès physique ou informatique, la divulgation d’informations confidentielles, etc.). En utilisant ses connaissances, son charisme, son sens de l’imposture ou son culot, l’attaquant cherche à abuser de la confiance, de l’ignorance et de la crédulité de sa cible pour obtenir ce qu’il souhaite[2].

Concept[modifier | modifier le code]

Dans son ouvrage L'Art de la supercherie, paru en 2002, le hacker Kevin Mitnick a théorisé et popularisé cette pratique de manipulation qui utilise principalement les « failles humaines » d'un système d'information comme « effet de levier », pour briser ses barrières de sécurité.

Le piratage psychologique est aussi appelé processus « d'élicitation » (de l'anglais elicit : trier, faire sortir de, susciter…), ou plus concrètement en français : l'art de soutirer frauduleusement des informations à l'insu de son interlocuteur en lui « tirant les vers du nez ». Ce terme est souvent utilisé dans le jargon informatique pour désigner un processus d'approche relationnel frauduleux et définit plus globalement les méthodes mises en œuvre par certains crackers (pirate, ou black hat), qui usent « d'élicitation » pour obtenir d'une personne manipulée un accès direct à un système informatique ou plus simplement, pour satisfaire leur curiosité.

De nos jours, un effort de formation et de prévention est fourni aux utilisateurs des systèmes informatisés sécurisés. Les services chargés de la sécurité des systèmes informatiques forment les différents personnels de l'entreprise aux règles de sécurité fondamentales : la meilleure façon de choisir un mot de passe (long et ne se trouvant pas dans un dictionnaire), ne jamais révéler son mot de passe à quiconque, pas même à un interlocuteur se faisant passer pour un employé du service informatique, etc. De nombreuses conférences invitent les spécialistes du renseignement ou de la sécurité du système d'information dans les entreprises à instruire le personnel au sein des grandes structures de l'État et des grands groupes du CAC 40, et à sensibiliser davantage leurs nombreux utilisateurs à cette forme de menace. Ces formations visent principalement à prévenir les effectifs internes des entreprises, à ne pas divulguer « accidentellement » ni « involontairement » des informations sensibles, et à leur enjoindre de donner l'alerte en cas de tentative d'intrusion frauduleuse[3].

Culture de la sécurité de l'information[modifier | modifier le code]

Les comportements des employés peuvent avoir des conséquences importantes sur les questions de sécurité de l’information au sein d’une organisation. La culture de l’entreprise peut aider différentes parties de l’organisation, d’une part pour des questions d’efficacité et d’autre part pour lutter contre de mauvaises habitudes de sécurité de l’information[4].

Andersson et Reimers (2014)[5] ont constaté que les employés ne se considéraient pas comme un maillon de la sécurité de l’information au sein de leur structure. Ils ont aussi constaté qu’il leur arrivait même d’ignorer consciemment certaines règles de sécurité. Dans le texte « Information Security Culture from Analysis to Change », les auteurs estiment que la culture de la sécurité est un travail sans fin d’évaluation et changement ou de maintenance de manière cyclique. Selon eux, pour gérer la culture de la sécurité, il faut suivre 5 étapes : pré-évaluation, planification stratégique, planification opérationnelle, exécution et post-évaluation :

- pré-évaluation : afin d’identifier et de comprendre la culture actuelle de l’entreprise et son fonctionnement actuel ;

- planification stratégique : pour assurer l’efficacité du processus il convient d’identifier clairement les objectifs, le public ciblé et les différents types de personnes ;

- planification opérationnelle : un usage basé sur une communication interne, une culture de la sécurité et des programmes d'entraînement, peuvent être des solutions efficaces. Par exemple, une formation incluant l’inoculation psychologique contre les techniques d’ingénierie sociale ;

- exécution en 4 étapes : un engagement de la direction, une communication officielle, une formation pour l’ensemble des acteurs et enfin un engagement des employés.

Techniques et terminologie[modifier | modifier le code]

Toutes les techniques d'ingénierie sociale sont basées sur les biais cognitifs qui permettent à une personne de prendre une décision. Ces biais peuvent être exploités de manières très différentes afin de créer des moyens d'attaquer, certaines de ces techniques sont présentées ci-dessous. Les attaques peuvent avoir pour objectif de collecter des informations confidentielles auprès des salariés ou encore de les inciter à prendre de mauvaises décisions. Les techniques les plus simples se font via un appel téléphonique.

Exemples d'ingénierie sociale : un individu entre dans un immeuble et placarde une affiche à l’aspect officiel affirmant que le numéro de service de dépannage informatique a changé. Donc quand les salariés de l'entreprise auront besoin d'une assistance technique ils appelleront cet individu, en ayant une entière confiance en lui. Ainsi ce dernier pourra leur demander login, mot de passe ou d'autres informations confidentielles et personnelles prétextant une intervention à distance par exemple. De cette manière l'individu pourra avoir accès au système d'information de l'entreprise.

Prétexte[modifier | modifier le code]

La technique dite du prétexte, également connue au Royaume-Uni sous le terme de bohoing, est une technique consistant à créer un scénario de toutes pièces (le prétexte) afin d’engager une victime ciblée. L’élaboration d’un tel scénario permet d’augmenter les chances que la victime fasse ce que souhaite l’attaquant[6]. La technique du prétexte se base sur un scénario élaboré en amont de l’attaque. Cela nécessite des recherches préalables de la part de l’attaquant (par exemple : date de naissance, numéro de sécurité sociale, montant de la dernière facture, etc.) et qui permettent d’emprunter une fausse identité, ce qui viendra légitimer l’attaquant et permettra d’obtenir la confiance de la victime[7]. Cette technique peut être utilisée pour tromper une entreprise et lui faire divulguer des informations sur ses clients ou encore pour obtenir des enregistrements téléphoniques, des registres bancaires, etc.

C’est ensuite un cercle vicieux qui s’enchaine. L’attaquant obtenant de l’information, ces informations lui permettront de toujours mieux se légitimer. Notamment lorsqu’il cherche à atteindre de nouvelles cibles plus élevées dans la hiérarchie et donc plus soupçonneuses, telles qu’un comptable ou un gestionnaire qui peuvent être ciblées pour obtenir des changements de comptes, des soldes spécifiques, des virements bancaires, etc.

La technique du prétexte ne cherche pas nécessairement à se faire passer pour une personne interne à l’entreprise mais également pour prendre l’identité des services de police, d’une banque, des autorités fiscales, des enquêteurs d’assurance, etc. Le prétexte doit simplement permettre à l’attaquant d’anticiper et de préparer des réponses aux questions qui pourraient lui être posées par la victime. Dans certains cas, cela peut aller jusqu’à travailler la diction, le son de sa voix voire le vocabulaire utilisé, toujours dans l’objectif de se crédibiliser au maximum auprès de la victime.

Fraude aux faux ordres de virement[modifier | modifier le code]

La fraude aux faux ordres de virement (FOVI) ou fraude au président est une technique particulière de prétexte. Elle consiste pour le fraudeur à se faire passer pour le dirigeant de la société, exclusivement dans le but d’obtenir un virement bancaire. La FOVI permet à l’escroc d’être en position dominante vis-à-vis de la victime car celle-ci est dans une situation de subordination hiérarchique. L’escroc peut ainsi plus facilement prétexter l’urgence et la confidentialité, voire recourir à de l’intimidation (exemple : c’est un ordre! J’exige que vous fassiez le virement sinon… ) ou à l’inverse à de la valorisation (exemple : Je vous fais confiance).

Hameçonnage[modifier | modifier le code]

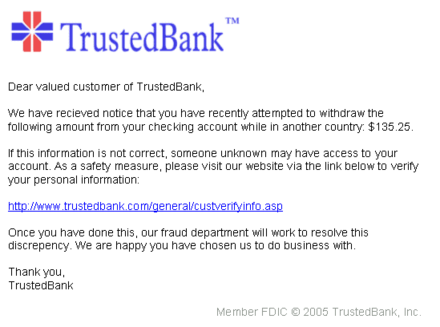

L'hameçonnage ou phishing est une technique frauduleuse qui vise à obtenir des informations privées. L’escroc prend contact par courrier électronique en faisant croire à sa victime qu’il s’agit d’un organisme de confiance - banque, fournisseur d’électricité, police, etc. - et lui demande la confirmation d’une information (mot de passe, numéro de carte de crédit, code d’accès, identifiant, etc.) sous peine sinon de lourdes conséquences. Le mail contient alors un lien renvoyant vers un site internet piégé mais paraissant tout à fait officiel aux yeux de la victime. C’est pourtant une copie faite par l’escroc qui permettra dès lors que la victime aura renseigné les informations demandées de les récupérer pour pouvoir les réutiliser et également avoir accès aux données personnelles de la victime.

Cette technique peut également être faite par le biais de SMS et porte le nom de SMiShing (hameçonnage par SMS).

Attaque de point d'eau[modifier | modifier le code]

Une attaque de point d'eau (aussi appelée « attaque de trou d'eau » ; en anglais, « Watering Hole ») est une cyberattaque mise en place par un groupe de cybercriminels appelé le gang Elderwood. En 2012, cette attaque a permis au gang Elderwood d'infecter plus de 500 entreprises en 24 heures. L'attaque a été détectée en par RSA Security.

Le nom de l'attaque de point d'eau fait référence à un prédateur (par exemple, un lion) qui, au lieu d'aller chercher sa proie (par exemple, une gazelle), préfère l'attendre à un endroit où il est sûr qu'elle viendra (en l’occurrence à un point d'eau pour s'abreuver).

Personnalités liées[modifier | modifier le code]

- Rachel Tobac, hackeuse éthique américaine.

Dans la culture populaire[modifier | modifier le code]

Cinéma[modifier | modifier le code]

- Dans le film Le Verdict (1982) de Sidney Lumet, l'avocat Frank Galvin (Paul Newman) utilise cette technique par téléphone pour débusquer un témoin important à faire citer dans un procès.

- Dans le film Le Fugitif (1993) de Andrew Davis, le héros Richard Kimble (Harrison Ford) utilise cette méthode au téléphone pour rechercher un individu qu'il soupçonne être responsable du meurtre de sa femme.

- Dans le film Je compte sur vous (2015) de Pascal Elbé.

Télévision[modifier | modifier le code]

Jeux vidéo[modifier | modifier le code]

- Dans le jeu sérieux Fraude au président[8]

- Dans le jeu The Red Strings Club.

Notes et références[modifier | modifier le code]

- « piratage psychologique », sur granddictionnaire.com (consulté le )

- (en) Paul Wilson et A.T. Chandler, Social Engineering The Art of Human Hacking, Brilliance Audio, (ISBN 978-1-4915-7701-1 et 1491577010, OCLC 881664002).

- ANSSI, « Formation à la Cybersécurité des TPE et PME »

[PDF], sur ssi.gouv.fr, (consulté le )

[PDF], sur ssi.gouv.fr, (consulté le )

- Lim, Joo S., et al. "Exploring the Relationship between Organizational Culture and Information Security Culture." Australian Information Security Management Conference.

- Anderson, D., Reimers, K. and Barretto, C. (March 2014). Post-Secondary Education Network Security: Results of Addressing the End-User Challenge.publication date Mar 11, 2014 publication description INTED2014 (International Technology, Education, and Development Conference)

- The story of HP pretexting scandal with discussion is available at (en) Faraz Davani, « HP Pretexting Scandal by Faraz Davani », sur Scribd, (consulté le )

- "Pretexting: Your Personal Information Revealed", Federal Trade Commission

- page web du jeu Fraude au président, iterop.com (consulté le 18 avril 2019).

Voir aussi[modifier | modifier le code]

Bibliographie[modifier | modifier le code]

- Armes silencieuses pour guerre tranquilles, auteur inconnu [lire en ligne]

- Kevin Mitnick et William L. Simon and Linux Di Mafia and Holt 49 (trad. de l'anglais), L'art de la supercherie, Paris, éditions Wiley/Campus Press, , 377 p. (ISBN 2-7440-1570-9)

- Le Social Engineering : une attaque de persuasion [PDF] (8 pages, titre original : Social Engineering - White paperz.)

- Christophe Casalegno, « Social Engineering : l'art de l'influence et de la manipulation » [PDF]

- Laurent Jacquet et Christian Harbulot, Lexique du renseignement, de l'information et de l'influence, Sceaux, l'Esprit du livre, , 128 p. (ISBN 978-2-915960-72-3), p. 102-103

- Collectif, Influentia, la référence des stratégies d'influence,

Articles connexes[modifier | modifier le code]

- Hameçonnage (phishing)

- Cybercrime

- Manipulation mentale

- Escroquerie

- Escroquerie sentimentale

- Christopher Hadnagy

- Hushpuppi

Liens externes[modifier | modifier le code]

- Notice dans un dictionnaire ou une encyclopédie généraliste :

- (en) Article sur l'ingénierie sociale