High Orbit Ion Cannon

| Développé par | Praetox Technologies |

|---|---|

| Écrit en | BASIC, C# |

| Système d'exploitation | Microsoft Windows, macOS et Linux |

| Environnement | Microsoft Windows, macOS, Linux |

| Langues | Anglais |

| Type | Réseau |

| Licence | Domaine public |

| Site web | https://sourceforge.net/projects/high-orbit-ion-cannon/ |

Chronologie des versions

HOIC, pour High Orbit Ion Cannon (qui peut être traduit par « canon à ion de haute orbite ») est une application de test de réseau et d’attaque par déni-de-service, liée à LOIC, écrite en BASIC et développée par Praetox Technologies. L’application tente une attaque par déni-de-service par HTTP Flood et peut cibler jusqu’à 256 adresses URL en même temps, grâce à des scripts « booster »[1]. Le nom s’inspire d’une arme fictive de la série de jeux vidéo Command and Conquer.

Développement[modifier | modifier le code]

HOIC a été développé pour dépasser quelques faiblesses de sa précédente application de test de réseau, Low Orbit Ion Cannon (LOIC), c’est-à-dire la détection et la puissance. La détection a été réduite par l’utilisation des scripts .hoic qui permettent aux attaquants de masquer leur géolocalisation ; la puissance – par contre – a été augmentée en permettant à un seul utilisateur de lancer un nombre significatif de requêtes HTTP (soit GET soit POST) dans un moment donné. Cette dernière amélioration a réduit le nombre des attaquants requis pour une attaque de plusieurs milliers à 50[réf. nécessaire].

Utilisateur[modifier | modifier le code]

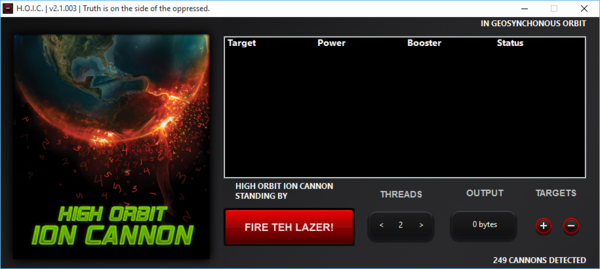

HOIC exploite une interface graphique facile à utiliser. Pour lancer une attaque, il faut spécifier l’URL cible, choisir la puissance (faible, moyenne, élevé), ajouter des scripts .hoic qui définissent différents paramètres et, enfin, appuyer sur « FIRE TEH LAZER » (Tire l' laser).

Limitations[modifier | modifier le code]

Pour qu’une attaque réussisse, il faut qu’un groupe de minimum 50 utilisateurs se coordonne[2]. Ce nombre augmente si le site ciblé présente de la protection. L’anonymat est, en théorie, garanti par l’utilisation des scripts .hoic[réf. nécessaire], mais ils ne sont pas suffisant pour protéger entièrement l'attaquant. Utiliser des réseaux qui rendent anonyme, comme le réseau Tor, n’est pas possible pour la faible bande passante.

Première utilisation[modifier | modifier le code]

Anonymous a été le premier groupe à utiliser publiquement High Orbit Ion Cannon en 2012, dans le cadre de l’opération Megaupload[3],[4], réaction à la décision du département de la Justice des États-Unis de fermer le site de partage de fichiers. Le premier site ciblé a été celui du ministère de la Justice américaine : après la réussite Anonymous a célébré l’attaque sur Twitter en menaçant de nouvelles attaques. Dans les heures suivant la fermeture du site du DoJ, d’autres sites ont été ciblés : ceux de Universal Music Group, de Warner Music Group, de la Recording Industry Association of America, de la Motion Picture Association of America et de la Broadcast Music[5]. Finalement, le site du FBI a été la dernière victime, acquérant un statut de « Tango Down » (dans l'argot militaire, victime blessé ou morte). Anonymous a déclaré que cette opération a été la plus grande attaque par déni-de-service distribué de l’histoire, avec 27 000 utilisateurs participants[6].

Notes et références[modifier | modifier le code]

- (en) Radware, « https://security.radware.com/ddos-knowledge-center/ddospedia/hoic-high-orbit-ion-cannon/ », sur security.radware.com (consulté le )

- CloudFlare, « Comment DDOS ? »

- (en) Steven J. Vaughan-Nichols, « How Anonymous took down the DoJ, RIAA, MPAA and Universal Music Websites | ZDNet », ZDNet, (lire en ligne, consulté le )

- (en-US) Eduard Kovacs, « Anonymous Takes Down FBI, RIAA, DOJ and White House Following Megaupload Closure », softpedia, (lire en ligne, consulté le )

- Sophian Fanen, « Le FBI ferme Megaupload, les Anonymous ripostent », Libération.fr, (lire en ligne, consulté le )

- (en-US) Eduard Kovacs, « 27,000 Computers Participating in OpMegaupload DDoS Attack », softpedia, (lire en ligne, consulté le )