Registre à décalage à rétroaction linéaire

Un registre à décalage à rétroaction linéaire, ou LFSR (sigle de l'anglais linear feedback shift register), est un dispositif électronique ou logiciel qui produit une suite de bits qui peut être vue comme une suite récurrente linéaire sur le corps fini F2 à 2 éléments (0 et 1). La notion a été généralisée à n'importe quel corps fini.

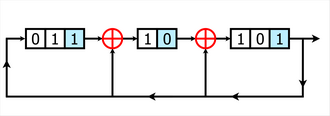

Réalisé électroniquement, dans le cas particulier d'une suite de 0 et de 1, c'est un registre à décalage avec rétroaction linéaire, ce qui signifie que le bit entrant est le résultat d'un OU exclusif (ou XOR) entre plusieurs bits du registre, cette opération étant également l'addition sur le corps fini F2. Ces dispositifs sont simples, peu coûteux et efficaces.

La suite récurrente produite par un LFSR est nécessairement périodique à partir d'un certain rang. Les LFSR sont utilisés en cryptographie pour engendrer des suites de nombres pseudo-aléatoires. La fonction de rétroaction est alors choisie de façon à obtenir une période la plus grande possible.

L’étendue des applications est très large : chiffrement des communications, contrôle d'erreurs sur la transmission de données, auto-test des composants électroniques…

Fonctionnement

[modifier | modifier le code]Principe

[modifier | modifier le code]

Un LFSR est un dispositif dérivé du registre à décalage de type SIPO, Serial In - Parallel Out, dans lequel un ou plusieurs « étages » du registre subissent une transformation pour être réinjectés en entrée de celui-ci[1].

Il est dit de longueur « » lorsqu'il est composé de éléments appelés « étages » ou « cellules », le contenu de l'ensemble de ces éléments à un moment « » est l'état du LFSR à ce moment[2]. À chaque top d'horloge le contenu d'un étage est transféré au suivant et le premier est rempli par le résultat d'une fonction linéaire qui prend en compte l'état d'un ou de plusieurs étages[2].

Exemple

[modifier | modifier le code]| Horloge | État du LFSR | Sortie |

|---|---|---|

| 0 | 0 1 1 0 |

|

| 1 | 1 0 1 1 |

0

|

| 2 | 0 1 0 1 |

1

|

| 3 | 0 0 1 0 |

1

|

| 4 | 0 0 0 1 |

0

|

| 5 | 1 0 0 0 |

1

|

| 6 | 1 1 0 0 |

0

|

| 7 | 0 1 1 0 |

0

|

Exemple des états successifs d'un LFSR à 4 bits avec une connexion des premier, second et quatrième étages au niveau de la fonction de retour[3] :

- à l'état initial du LFSR est

0 1 1 0; - à le bit d'entrée vaut

1, l'état du LFSR est1 0 1 1et le bit de sortie vaut0; - à le bit d'entrée vaut

0, l'état du LFSR est0 1 0 1et le bit de sortie vaut1; - à le bit d'entrée vaut

0, l'état du LFSR est0 0 1 0et le bit de sortie vaut1; - à le bit d'entrée vaut

0, l'état du LFSR est0 0 0 1et le bit de sortie vaut0; - à le bit d'entrée vaut

1, l'état du LFSR est1 0 0 0et le bit de sortie vaut1; - à le bit d'entrée vaut

1, l'état du LFSR est1 1 0 0et le bit de sortie vaut0; - à le bit d'entrée vaut

0, l'état du LFSR est0 1 1 0et le bit de sortie vaut0.

Au septième top d'horloge l'état du registre est identique à son état initial. On dit que le LFSR est de période 7.

Modèles mathématiques

[modifier | modifier le code]Conception

[modifier | modifier le code]

Un LFSR est défini comme suit sur un corps fini où est premier et [4] :

- un entier qui est sa taille ;

- un état initial à éléments sur ;

- une fonction linéaire de retour ;

- on calcule ;

- on fait entrer et fait sortir ;

- on obtient une nouvelle séquence de sortie .

Définitions

[modifier | modifier le code]Un LFSR peut être défini comme un triplet , où Fq est le corps fini à q éléments, r est le nombre de cellules du LFSR, les coefficients c1, …, cr sont des éléments de Fq[5].

- Suite engendrée

- La suite engendrée par ce LFSR est une suite vérifiant la relation de récurrence

, pour [5]

ou de façon équivalente

[1].

- Taille

- La taille du LFSR est r le nombre de cellules.

- Coefficients de connexion

- les coefficients c1, …, cr sont appelés les coefficients de connexion du LFSR[5].

- Fonction de retour ou de rétroaction

- La fonction f définie par

est appelée fonction de retour ou de rétroaction du LFSR[2]. Quand q=2, F2 est le corps des booléens et f est une fonction booléenne (linéaire). - Fonction génératrice

- La fonction génératrice de la suite engendrée par un LFSR sur le corps Fq est la série formelle de Fq [[X]] définie par[6],[7]

Représentations polynomiales

[modifier | modifier le code]- Polynôme de rétroaction

- Soit un LFSR défini par le triplet . Son polynôme de rétroaction, appelé aussi polynôme caractéristique, est [8].

- Exemple : Un LFSR aura comme polynôme de rétroaction .

- Polynôme de connexion

- Pour un LFSR défini par le triplet , le polynôme de connexion est dans [6],[7].

- Exemple : Un LFSR aura comme polynôme de connexion .

Périodicité

[modifier | modifier le code]Puisque la prochaine valeur d'entrée d'un LFSR dépend uniquement des valeurs de certains étages de celui-ci et que l'état « tout à zéro » ne génère jamais de changement sa séquence est de période maximale sur où est la taille du registre[9],[10].

Une séquence d'un LFSR sur avec une période où est la taille du registre est appelé une « m-sequence »[3],[9].

Exemple : Un LFSR aura une période maximale de .

Algorithme de Berlekamp-Massey

[modifier | modifier le code]Introduit en 1969 par James Massey l'algorithme de Berlekamp-Massey (en) permet d'obtenir le plus petit LFSR possible pour une séquence de sortie choisie[11]. Il suffit de capter bits consécutifs d'une m-séquence de période pour pouvoir reconstruire la séquence entièrement[12].

Description de l'algorithme[13] :

En entrée : les éléments d'une séquence récurrente de manière linéaire définie sur avec donnés par la liste . Le polynôme minimal est de degré limite .

En sortie : le polynôme caractéristique minimal de la séquence.

Début

- Variables locales

- sont des polynômes de .

- Initialisation

- Boucle, tant que faire :

- quotient de la division de par

- reste de la division de par

- Fin boucle

- Retour

- .

Fin

Modes de connexion

[modifier | modifier le code]La représentation employée jusqu'ici pour représenter la connexion entre les différents étages du registre décrit le mode dit de « Fibonacci ». Une autre représentation est possible, utilise le mode dit de « Galois »[14].

Fibonacci

[modifier | modifier le code]

Un registre en mode Fibonacci applique strictement la définition d'un LFSR : les contenus des différents étages sont ajoutés ou non les uns aux autres, le résultat de cette addition est ensuite placé dans l'étage d'entrée du registre et tous les étages subissent un décalage vers la sortie[15].

Galois

[modifier | modifier le code]

Dans le mode dit de Galois le contenu de l'étage de sortie est ajouté ou non au contenu des étages du registre puis tous les étages subissent un décalage vers la sortie et le contenu de l'étage sortant est réinjecté dans l'étage d'entrée[16].

Au niveau matériel les LFSRs sont souvent mis en œuvre en utilisant ce mode car celui-ci est plus rapide et présente moins de latence que le mode Fibonacci puisque les étages sont mis à jour simultanément[17],[18].

Applications

[modifier | modifier le code]Les LFSRs existent sous deux formes: matérielle et logicielle, mais c'est surtout la première configuration qui est utilisée car elle est simple à mettre en œuvre (matériel peu onéreux associé à un algorithme de traitement simple)[14].

L'usage de cette technologie peut se retrouver dans les domaines suivants[3] :

- Générateur de nombres pseudo-aléatoires ;

- Algorithmes de chiffrement des données (Cryptographie, Stéganographie) ;

- Détection d'erreurs et correction de données ;

- Auto-contrôle des circuits électroniques ;

- Traitement numérique du signal ;

- Compteurs à base de LFSRs ;

- Autres utilisations des LFSRs (Jeux vidéo, radar…).

Génération de nombres pseudo-aléatoires

[modifier | modifier le code]Il y a eu beaucoup de publications à propos de la génération des nombres pseudo-aléatoires par les registres à décalage et à part quelques études sur les registres à rétroaction non linéaires (en), la majorité des auteurs utilisent la rétroaction linéaire[2].

Un problème fondamental en cryptologie est la production de suites de bits « aussi aléatoires que possible ». Un exemple évident étant la génération des clefs de chiffrement (symétrique ou asymétrique)[19].

Ce problème se décompose en fait en deux parties :

- La génération de bits par des procédés physiques, dans le cas d'un ordinateur des mesures liées à l'activité de la machine (températures interne, déplacement de la souris, etc.)

- L'expansion d'une courte suite aléatoire de bits en une suite éventuellement beaucoup plus grande; Dans ce dernier cas, on parle de suite pseudo-aléatoire.

Chiffrement des données

[modifier | modifier le code]Cryptographie

[modifier | modifier le code]

Les générateurs pseudo-aléatoires à base de LFSR sont utilisés dans les chiffrements de flux que l'on retrouve sous le terme anglais cipher stream[20], ils constituent avec les chiffrements par bloc les 2 grandes catégories modernes du chiffrement symétrique de la cryptographie.

Les LFSRs sont les composants de base de nombreux générateurs chiffrants[21].

Les raisons pour lesquelles les LFSRs sont utilisés dans un grand nombre de générateurs de flux sont les suivantes[21] :

- Les LFSRs sont bien adaptés à une configuration matérielle ;

- Ils peuvent produire des grandes périodes de séquences binaires ;

- Les séquences produites ont des bonnes propriétés statistiques ;

- En raison de leur nature, ils peuvent être facilement analysés en utilisant des modèles mathématiques.

Cependant, l'utilisation des LFSRs dans leur configurations initiales est devenue très vite vulnérable aux attaques mathématiques (démontré par l'algorithme de Berlekamp-Massey).

Un système informatique pour ne pas être vulnérable doit être sécurisé contre les attaques connues et référencées, c'est pourquoi un LFSR ne doit jamais être utilisé par lui-même comme un générateur de flux de clés[22].

Néanmoins, les LFSRs restent encore utilisés en raison de leurs coûts de mise en œuvre très bas[22].

Trois méthodes peuvent être employées pour contourner l'effet des propriétés de linéarité des LFSRs[22] :

- Associer une fonction non linéaire aux sorties de plusieurs LFSRs ;

- Utiliser une fonction de filtrage non linéaire basé sur le contenu d'un seul LFSR ;

- Utiliser plusieurs LFSRs en parallèle ou une horloge externe qui peut provenir d'un autre LFSR[23].

Les propriétés attendues d'un générateur de flux de chiffrement sont[22] :

- Une grande période ;

- Grande complexité linéaire ;

- Bonnes propriétés statistiques.

Exemples d'algorithmes cryptographiques utilisant les LFSRs :

- Codage/décodage des transmissions des téléphones cellulaires

A5/1 : chiffrement des communications GSM[note 1], il utilise 3 LFSRs de 19, 22 et 23 bits (64 bits au total) ; - Codage du Bluetooth

E0 : protocole de codage du Bluetooth utilisant quatre LFSR de longueurs 25, 31, 33, et 39 bits (128 bits au total)[24].

Stéganographie

[modifier | modifier le code]

La stéganographie est la technique qui permet de cacher de l'information, le plus souvent un texte dans des images, une des méthodes est de remplacer le bit de poids faible de chaque pixel formant l'image par un autre bit d'information[25].

Les séquences pseudo-aléatoires à base de LFSRs sont une des méthodes de chiffrement de l'information[25].

Embarqués dans des circuits logiques programmables tels que les FPGA[note 2], ils répondent à un besoin croissant de cacher l'information[26].

Détection d'erreurs et correction de données

[modifier | modifier le code]| Application | Type | taille LFSR |

|---|---|---|

| CRC | CRC-12 | 12 |

| CRC-16 | 16 | |

| Réseau ATM[note 3] | CRC-32 | 32 |

Ce mécanisme que l'on appelle contrôle de redondance cyclique et que l'on retrouve sous le nom de CRC[note 4] est un dispositif de contrôle d'erreur lors des transmissions de données brutes dans le domaine du réseau, le stockage numérique ou encore dans la compression de donnée[27].

Les composants hardware LFSR sont un des moyens faciles et bon marché pour générer des suites pseudo-aléatoires utilisées par ces procédés[27].

Auto-contrôle des circuits électroniques

[modifier | modifier le code]Le test des circuits électroniques a été longtemps problématique car les solutions existantes donnant des temps de réponses corrects étaient souvent très onéreuses. Le coût n'est pas le seul problème, il faut aussi que le dispositif puisse répondre à 2 problématiques[28] :

- Le temps : Il ne faut pas que le mécanisme consomme trop de temps à générer l'échantillonnage de test au détriment de l'efficacité du composant ;

- Le volume de donnée : La taille de échantillonnage peut devenir tellement grande que le test n'est plus efficace.

La technologie BIST[note 5] est une méthode de test des composants électroniques qui s'appuie sur plusieurs mécanismes[29] :

- Technique de parité ;

- Technique de comptage ;

- LFSRs.

Les tests aléatoires sur une partie du composant suppose de pouvoir agir sur un échantillonnage des données du composant[30].

Traitement numérique du signal

[modifier | modifier le code]C'est l’étude du traitement du signal numérisé tel que le filtrage ou la compression, elle est assurée par un processeur de signal numérique que l'on retrouve indiqué dans ce domaine par DSP[note 6]. Ces opérations seraient difficilement réalisables directement sur les données binaires en mémoire sans algorithme de compression/décompression.

Les LFSRs sont fréquemment utilisés pour cette tache car ils sont efficaces dans le traitement de grande quantité de données binaires et ils ont un faible cout d’implémentation dans leurs formes matériels [31].

Compteurs à base de LFSRs

[modifier | modifier le code]Les compteurs binaires sont des composants qui sont utilisés couramment dans des équipements nécessitant un comptage comme, par exemple, les montres digitales ou les chronomètres.

Un LFSR est un type spécial de compteur qui génère une séquence pseudo-aléatoire, il peut être utilisé en remplacement des compteurs binaires traditionnels[32].

Exemples d'utilisation[33]:

- Compteurs à incrément ou décrément 'up/down counters' ;

- Down counters - commence à w/ 111 ;

- Utilise une porte 'XOR' pour la retroaction ;

- L'initialisation ne doit pas être que des zéros.

- 'Up counters' commence à w/ 000.

Utilisation du XNOR

| Avantages[34] | Inconvénients[34] |

|---|---|

Nécessite peu de logique pour être mis en place ;

|

|

Autres utilisations des LFSRs

[modifier | modifier le code]L'industrie du jeu vidéo a utilisé le LFSR au travers d'un composant qui est le SN76489, on a pu ainsi sonoriser certaines consoles de jeux vidéo grâce à ce circuit électronique[35].

Notes et références

[modifier | modifier le code]Notes

[modifier | modifier le code]- GSM pour Global System for Mobile Communications, historiquement Groupe Spécial Mobile

- FPGA pour Field-Programmable Gate Array

- ATM pour Asynchronous Transfer Mode

- CRC pour Cyclic Redundancy Check

- BIST pour Built-In Self-Test

- DSP pour Digital Signal Processor

Références

[modifier | modifier le code]- Klein 2013, p. 17

- Cagigal 1986, p. 191

- Ahmad 2003, p. 2

- Marjane 2011, p. 80-81

- Marjane 2011, p. 81

- Klein 2013, p. 19

- Marjane 2011, p. 83

- Ahmad 2003, p. 3

- Klein 2013, p. 18

- Moon 2005, p. 154

- Reeds 1985, p. 505

- Marjane 2011, p. 14

- Ben Atti 2006, p. 76

- Lauradoux 2007, p. 2

- Goresky 2002, p. 2827

- Goresky 2002, p. 2828

- Joux 2006, p. 437

- Marjane 2011, p. 152

- Bresson 2011, p. 11

- Menezes 1996, p. 191

- Menezes 1996, p. 195

- Menezes 1996, p. 204

- Chambers 1988, p. 17

- Klein 2013, p. 126.

- Gamil 2002, p. 239

- Sundararaman 2011, p. 24

- PATEL 1971, p. 11

- McCluskey 1985, p. 21

- McCluskey 1985, p. 25

- Breuer 1988, p. 933

- Lauradoux 2007, p. 1

- Ajane 2011, p. 1

- Chen 2010, p. 3

- Chen 2010, p. 8

- [[#A53|]], p. 1

Bibliographie

[modifier | modifier le code]Manuels et cours

[modifier | modifier le code]- (en) Andreas Klein, Stream Ciphers, (DOI 10.1007/978-1-4471-5079-4), « Linear Feedback Shift Registers », p. 17-58

- (en) Rudolf Lidl et Harald Niederreiter, Finite Fields, Cambridge University Press, , 2e éd., 755 p. (ISBN 978-0-521-39231-0, lire en ligne)

- (en) A. Menezes et P. van Oorschot, Handbook of Applied Cryptography, , 191-222 p. (lire en ligne).

- (en) T.K. Moon, Error Correction Coding : Mathematical Methods and Algorithms, (DOI 10.1002/0471739219.ch4), p. 154-170, en particulier le chapitre 4, « Cyclic Codes, Rings, and Polynomials »

- (en) E. Bresson, Cryptographie-chiffrement par flot, , 1-53 p. (lire en ligne).

- (en) Yuhua Chen, Linear Feedback Shift Register (LFSR) Counters, (lire en ligne).

Articles de recherche

[modifier | modifier le code]- (en) W. Liang et Jing Long, « A cryptographic algorithm based on Linear Feedback Shift Register », Computer Application and System Modeling (ICCASM), 2010 International Conference on, (DOI 10.1109/ICCASM.2010.5622523)

- (en) Bernard Elspas, « The Theory of Autonomous Linear Sequential Networks », Circuit Theory, IRE Transactions on, , p. 45-60 (ISSN 0096-2007, DOI 10.1109/TCT.1959.1086506)

- (en) N.P. Cagigal et S. Bracho, « Algorithmic determination of linear-feedback in a shift register for pseudorandom binary sequence generation », Electronic Circuits and Systems, IEE Proceedings G, , p. 191-194 (ISSN 0143-7089, DOI 10.1049/ip-g-1.1986.0031)

- (en) Lauradoux, « From Hardware to Software Synthesis of Linear Feedback Shift Registers », Parallel and Distributed Processing Symposium, 2007. IPDPS 2007. IEEE International, , p. 1-8 (DOI 10.1109/IPDPS.2007.370643)

- (en) M. Scaffardi, G. Berrettin et A.T Nguyen, « Optical linear feedback shift register », Lasers and Electro-Optics Europe (CLEO EUROPE/EQEC), 2011 Conference on and 12th European Quantum Electronics Conference, , p. 1 (ISBN 978-1-4577-0533-5, DOI 10.1109/CLEOE.2011.5942992)

- (en) « A multiple seed linear feedback shift register », Computers, IEEE Transactions on, , p. 250-252 (ISSN 0018-9340, DOI 10.1109/12.123404)

- (en) « Linear feedback shift register design using cyclic codes », Computers, IEEE Transactions on, , p. 1302-1306 (ISSN 0018-9340, DOI 10.1109/12.5994)

- (en) « Deterministic built-in self-test using multiple linear feedback shift registers for test power and test volume reduction », Computers & Digital Techniques, IET, , p. 317-324 (ISSN 1751-8601, DOI 10.1049/iet-cdt.2009.0092)

- (en) « Analysis of the Berlekamp-Massey Linear Feedback Shift-Register Synthesis Algorithm », IBM Journal of Research and Development, , p. 204-212 (ISSN 0018-8646, DOI 10.1147/rd.203.0204)

- (en) D.G. Maritsas, A.C. Arvillias et A.C. Bounas, « Phase-Shift Analysis of Linear Feedback Shift Register Structures Generating Pseudorandom Sequences », Computers, IEEE Transactions on, , p. 660-669 (ISSN 0018-9340, DOI 10.1109/TC.1978.1675166)

- (en) Arvind M Patel, « A multi-channel CRC register », AFIPS '71 (Spring) Proceedings of the May 18-20, 1971, spring joint computer conference, , p. 11-14 (DOI 10.1145/1478786.1478789)

- (en) J. Lawrence Carter, « The theory of signature testing for VLSI », STOC '82 Proceedings of the fourteenth annual ACM symposium on Theory of computing, , p. 66-76 (DOI 10.1145/800070.802178)

- (en) W.B. Jone et C.A. Papachristou, « A coordinated approach to partitioning and test pattern generation for pseudoexhaustive testing », DAC '89 Proceedings of the 26th ACM/IEEE Design Automation Conference, , p. 525-534 (DOI 10.1145/74382.74470)

- (en) Salvatore Filippone, Paolo Santangelo et Marcello Vitaletti, « A vectorized long-period shift-register random number generator », Supercomputing '90: Proceedings of the 1990 ACM/IEEE conference on Supercomputing, , p. 676-684

- (en) Li-Ren Huang, Sy-Yen Kuo et Ing-Yi Chen, « A Gauss-elimination based PRPG for combinational circuits », EDTC '95 Proceedings of the 1995 European conference on Design and Test, , p. 212

- (en) Laurence Goodby et Alex Orailoğlu, « Pseudorandom-pattern test resistance in high-performance DSP datapaths », DAC '96 Proceedings of the 33rd annual Design Automation, , p. 813-818 (DOI 10.1145/240518.240671)

- (en) D.V. Sarwate, « Mean-square correlation of shift-register sequences », Communications, Radar and Signal Processing, IEE Proceedings F, , p. 101-106 (ISSN 0143-7070, DOI 10.1049/ip-f-1:19840018)

- (en) Ahmad Zawawi, Bin Seman Kamaruzzaman et Nurzi Juana Mohd Zaizi, « Randomness analysis on grain - 128 stream cipher », International Conference on Mathematical Sciences and Statistics 2013, (DOI 10.1063/1.4823866)

- (en) A. Ahmad, Sameer Al-Busaidi et Ahmed Al-Naamany, « Measurement techniques of lfsr sequences », Proceedings of ISWSN'03, (lire en ligne).

- (en) M. Goresky et A.M. Klapper, « Fibonacci and Galois representations of feedback-with-carry shift registers », Information Theory, IEEE Transactions on, , p. 2826-2836 (ISSN 0018-9448, DOI 10.1109/TIT.2002.804048)

- (en) J.L. Massey, « Shift-Register Syntheses and BCH Decoding », Information Theory, IEEE Transactions on, , p. 122-127 (ISSN 0018-9448, DOI 10.1109/TIT.1969.1054260)

- Anne Canteaut, Attaques de cryptosystèmes à mots de poids faible et construction de fonctions t-résilientes, , 147-167 p. (lire en ligne)

- (en) P.H. Bardell et W.H. McAnney, « Pseudorandom Arrays for Built-In Tests », Computers, IEEE Transactions on, , p. 653-658 (ISSN 0018-9340, DOI 10.1109/TC.1986.1676810)

- (en) Dai Zongduo et Wan Zhexian, « A relationship between the Berlekamp-Massey and the euclidean algorithms for linear feedback shift register synthesis », Acta Mathematica Sinica, , p. 55-63 (ISSN 1439-8516, DOI 10.1007/BF02560313)

- (en) Nadia Ben Atti, Gema M. Diaz–Toca et Henri Lombardi, « The Berlekamp-Massey Algorithm revisited », Applicable Algebra in Engineering, Communication and Computing, , p. 75-82 (ISSN 0938-1279, DOI 10.1007/s00200-005-0190-z)

- (en) S.B. Gashkov et I.B. Gashkov, « Berlekamp—Massey Algorithm, Continued Fractions, Pade Approximations, and Orthogonal Polynomials », Mathematical Notes, , p. 41-54 (ISSN 0001-4346, DOI 10.1007/s11006-006-0004-z)

- (en) Antoine Joux et Pascal Delaunay, « Galois LFSR, Embedded Devices and Side Channel Weaknesses », Progress in Cryptology - INDOCRYPT 2006, , p. 436-451 (ISSN 0302-9743, DOI 10.1007/11941378_31)

- Abdelaziz Marjane, Conception Vectorielle de Registre à rétroaction avec retenue sur les corps finis, (lire en ligne).

- (en) J.A. Reeds et J.A. Sloane, « Shift Register Synthesis (Modulo m) », SIAM Journal on Computing, , p. 505-513 (ISSN 0097-5397, DOI 10.1137/0214038)

- (en) T.N. Rajashekhara, « Signature analyzers in built-in self-test circuits: a perspective », Southern Tier Technical Conference, , p. 275-281 (DOI 10.1109/STIER.1990.324654)

- (en) M. Koutsoupia, E. Kalligeros et X. Kavousianos, « LFSR-based test-data compression with self-stoppable seeds », Design, Automation & Test in Europe Conference & Exhibition, , p. 1482-1487 (ISSN 1530-1591, DOI 10.1109/DATE.2009.5090897)

- (en) A. Ajane, P.M. Furth et E.E. Johnson, « Comparison of binary and LFSR counters and efficient LFSR decoding algorithm », Circuits and Systems (MWSCAS), 2011 IEEE 54th International Midwest Symposium on, , p. 1548-3746 (ISSN 1548-3746, DOI 10.1109/MWSCAS.2011.6026392)

- (en) H Rizk, C Papachristou et F Wolff, « Designing self test programs for embedded DSP cores », Design, Automation and Test in Europe Conference and Exhibition, 2004. Proceedings, , p. 816 - 821 (ISSN 1530-1591, DOI 10.1109/DATE.2004.1268982)

- (en) T. Jamil et A. Ahmad, « An investigation into the application of linear feedback shift registers for steganography », SoutheastCon, 2002. Proceedings IEEE, , p. 239-244 (DOI 10.1109/.2002.995594)

- (en) J. E. Meggitt, « Error correcting codes and their implementation for data transmission systems », Information Theory, IRE Transactions on, , p. 234-244 (ISSN 0096-1000, DOI 10.1109/TIT.1961.1057659)

- (en) R. David, « Testing by Feedback Shift Register », Computers, IEEE Transactions on, , p. 668-673 (ISSN 0018-9340, DOI 10.1109/TC.1980.1675641)

- (en) W. Daehn et J. Mucha, « A hardware approach to self-testing of large programmable logic arrays », Circuits and Systems, IEEE Transactions on, , p. 1033-1037 (ISSN 0098-4094, DOI 10.1109/TCS.1981.1084933)

- (en) S. Pupolin et Carlo Tomasi, « Moments of the Weights of Pseudo-Noise Subsequences », Military Communications Conference - Progress in Spread Spectrum Communications, 1982. MILCOM 1982. IEEE, , p. 15.3-1-15.3-4 (DOI 10.1109/MILCOM.1982.4805920)

- (en) T. Siegenthaler, « Decrypting a Class of Stream Ciphers Using Ciphertext Only », Computers, IEEE Transactions on, , p. 81-85 (ISSN 0018-9340, DOI 10.1109/TC.1985.1676518)

- (en) E.J. McCluskey, « Built-In Self-Test Techniques », Design & Test of Computers, IEEE, , p. 21-28 (ISSN 0740-7475, DOI 10.1109/MDT.1985.294856)

- (en) W.G. Chambers, « Clock-controlled shift registers in binary sequence generators », Computers and Digital Techniques, IEE Proceedings E, , p. 17-24 (ISSN 0143-7062)

- (en) S. Sastry et M. Breuer, « Detectability of CMOS stuck-open faults using random and pseudorandom test sequences », Computer-Aided Design of Integrated Circuits and Systems, IEEE Transactions on, , p. 933-946 (ISSN 0278-0070, DOI 10.1109/43.7792)

- (en) A. Ahmad, N. Nanda et K. Garg, « The use of irreducible characteristic polynomials in an LFSR based testing of digital circuits », TENCON '89. Fourth IEEE Region 10 International Conference, , p. 494-496 (DOI 10.1109/TENCON.1989.176866)

- (en) « An Implementation Of The Noise Shift Register ».

- (en) R. Sundararaman, « Stego System on chip with LFSR based Information Hidin Approach », International Journal of computer Application(0975-8887), (lire en ligne).

![]() : document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

Liens externes

[modifier | modifier le code]- Registres à rétroaction linéaire sur www.apprendre-en-ligne.net

- (en) Simple VHDL coding for Galois and Fibonacci LFSR.

- Les registres à décalages à rétroactions linéaires LFSR sur www.picsi.org

- Les Générateurs Linéaires Congruentiels sur http://rng.free.fr

![{\displaystyle \mathbb {F} _{p^{n}}[[X]]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/2a9e27e39dc14a90e6303ee618ff3292ca6e943c)