Utilisateur:Donovan.Souvanthong/Brouillon

Le DDoS (Distributed Denial of Service ou attaque par déni de service distribuées) est une attaque qui vise à rendre indisponible un serveur, un service ou une infrastructure.

Périodes couvertes[modifier | modifier le code]

Cet article couvre le milieu des années '70 jusqu'a nos jours en ce qui concerne le DoS/DDoS. Bien que les premières attaques semblent être des farces, les proportions ne feront qu'empirer avec le temps.

Il est possible de faire distinction entre plusieurs grandes périodes. Les "premières attaques", qui était pour la plus part des jeux pour les hackers. Les farces ont suivi les premiers outils ainsi que les premières attaques à but sociales (Hacktivisme), qui se poursuivent encore aujourd'hui.

Le crime organisé a ensuite découvert la monétisation des attaques, ce qui l'a conduit à faire des attaques à but commercial, puis les nations ont trouvé des moyens d'exploiter les attaques DDoS de plus en plus répandues, en utilisant les activités criminelles existantes comme couverture pour éviter les représailles.

Le tout suivi d'un développement technologique qui à permis de faire des attaques de plus en plus conséquentes.

Les périodes sont les suivantes:

- Les premières attaques

- Le début des années 2000

- Cyberguerres

Les premières attaques[modifier | modifier le code]

Le premier DoS[modifier | modifier le code]

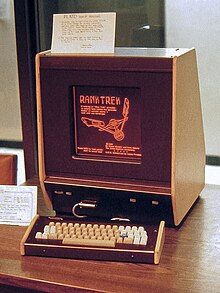

Bien que la première attaque par déni de service ne soit pas certaine, la plus ancienne se serait produite en 1974 au CERL (Computer-Based Education Research Laboratory) à l'Université de l'Illinois à Urbana-Champaign par un étudiant de 13 ans du nom de David Dennis[1]. David Dennis apprends l'existence d'une commande qui pouvait être effectuée sur les terminaux PLATO du CERL appelé « external » ou « ext ». La commande vise à permettre l'interaction avec des périphériques externes connectés aux terminaux[2]. Cependant, lorsqu'il est exécuté sur un terminal sans périphériques externes connectés, il entraine le verrouillage du terminal, nécessitant un arrêt et une mise sous tension pour retrouver la fonctionnalité[3]. Curieux de voir ce que serait une pièce pleine d'utilisateurs verrouillée à la fois, il écrit un programme qui enverrait la commande « ext » à de nombreux terminaux PLATO en même temps. Dennis se rend au CERL et teste son programme, qui réussi à forcer les 31 utilisateurs à s'éteindre en même temps. Finalement, l'acceptation d'une commande « ext » distante est désactivée par défaut, résolvant le problème.[1]

Attaque sur les IRC[modifier | modifier le code]

Au milieu et à la fin des années 1990, lorsque le chat par relais Internet (IRC) devient populaire pour la première fois, certains utilisateurs se battent pour le contrôle des canaux de chat non enregistrés, où un utilisateur administratif perd ses pouvoirs s'il se déconnecte[4]. Ce comportement conduit les pirates à tenter de forcer les utilisateurs d'un canal à se déconnecter, afin qu'ils puissent entrer seuls dans le canal et obtenir des privilèges d'administrateur en tant que seul utilisateur présent[2]. Ces batailles du "roi de la colline", dans lesquelles les utilisateurs tentent de prendre le contrôle d'un canal IRC et de le tenir face aux attaques d'autres pirates informatiques, ont été menées à l'aide d'attaques DoS très simples basées sur la bande passante et d'inondations de chat IRC[3].

Hacktivisme: Strano Network[modifier | modifier le code]

Certains militants voient très vite une nouvelle forme de manifestation via les attaques par déni de services. En 1995, Jacques Chirac, décide la reprise des essais français en Polynésie[5]. Pour protester contre cette décision, un groupe d'activistes italiens du nom de "Strano Network" mené par Tommaso Tozzi, vont alors organiser ce qui semble être le premier DDoS de l'histoire, contre divers services en ligne du gouvernement français.

Le but est de réunir un nombre conséquent de participants capables d'envoyer simultanément des requêtes vers le serveur cible. Ils sont recrutés par le biais de mailing lists, mais aussi par la radio et les journaux militants[6], pour participer à cette première «Netstrike» (ou Virtual sit-in). L'attaque dure selon certain une heure[7][6] et n'aura peu de conséquences[8], parce que la technologie d'attaque est primitive et exige que les attaquants surveillent leurs terminaux.

Attaque sur Panix[modifier | modifier le code]

Certaines sources considère l'attaque sur Panix comme la première attaque DDoS de l'histoire[9]. Panix est le troisième plus ancien FAI au monde après The World et NetCom. Il a subit une attaque DDoS, qui a submergé ses systèmes informatiques d'une attaque de type SYN Flood. Cette méthode exploite le processus de négociation à trois voies TCP en diluant un réseau avec de nombreux paquets SYN (synchroniser) frauduleux provenant d'une adresse IP usurpée. En conséquence, la cible est à court de ressources et ne peut pas traiter les demandes des utilisateurs légitimes. Il a fallu environ 36 heures à Panix pour se remettre sur les rails[9][10].

Premiers outils[modifier | modifier le code]

Trinoo[modifier | modifier le code]

Trinoo (ou Trin00) est l'un des premiers outils d'attaque DDoS de type botnet, officiellement documenté en décembre 1999[11].

Trinoo utilise des attaques de type UDP Flood depuis de nombreuses sources. Un réseau trinoo se compose d'un petit nombre de serveurs (ou maîtres) et d'un grand nombre de clients (ou esclaves). Une attaque type utilisant un réseau trinoo est effectuée par un intrus se connectant à un maître trinoo et demandant à ce maître de lancer une attaque par déni de service contre une ou plusieurs adresses IP. Le maître trinoo communique ensuite avec les esclaves donnant des instructions pour attaquer une ou plusieurs adresses IP pendant une période de temps spécifiée[12].

Tribe Flood Network[modifier | modifier le code]

Tribe Flood Network (ou TFN) est documenté en décembre 1999 et tout comme Trinoo, est un outil d'attaque DDoS depuis de nombreuses sources contre une ou plusieurs cibles. En plus de pouvoir générer des attaques par UDP Flood, un réseau TFN peut également générer des attaques DDoS TCP SYN Flood, ICMP Echo Request Flood et ICMP Directed Broadcast. TFN à aussi la capacité de générer des paquets avec des adresses IP sources usurpées[11].

Des outils plus performants comme "TFN2K" ou "Stacheldraht" verront ensuite le jour.

Entités[modifier | modifier le code]

L0pht[modifier | modifier le code]

Le collectif de hackers L0pht, a travaillé pour sensibiliser au manque de sécurité informatique sur Internet. L0pht a commencé comme un collectif de pirates informatiques intéressées par les ordinateurs et les problèmes de sécurité. Ils ont été actif entre 1992 et 2000 et situé dans la région de Boston, Massachusetts, avant de finalement se transformer en une entreprise de conseil en sécurité. Les membres de L0pht ont témoigné devant le Congrès en 1998. Au cours de ce témoignage, "Mudge", membre de L0pht, a déclaré que les membres de L0pht pouvaient fermer l'ensemble d'Internet en 30 minutes. Certains soupçonnent qu'ils faisaient référence au DDoS, bien qu'ils n'aient jamais fourni publiquement de détails sur la manière dont ils auraient désactivé Internet [13][14].

Mafiaboy[modifier | modifier le code]

En février 2000, Michael Calce, 15 ans, de Montréal, au Canada, lance une attaque DDoS majeure contre Yahoo, Amazon, Dell, eBay, CNN en utilisant l'alias Mafiaboy[15][16]. L'attaque de Mafiaboy est une inondation de paquets sur des sites de commerce électronique naissants. Selon certaines sources, les estimations des dommages infligés par cette attaque varient, allant de 6,5 millions de dollars à 1,7 milliard de dollars bien que ce montant soit contesté par la défense[17].

Après sa condamnation, Mafiaboy a été condamné à une amende de 250 $, à un an de détention "ouverte" et à huit mois de prolongation, ce qui était bien inférieur à la peine maximale possible[18]. La peine a été critiquée, en partie parce que la probabilité de récidive était élevée[14].

A la suite de cela, de nombreuses lois en matière de cybercriminalité ont été créée

Le début des années 2000[modifier | modifier le code]

Les années 2001-2003 ont été marquées par de multiples incidents liés à des vers informatique, notamment Nimda, Blaster, Code Red I et II. On ne sait pas exactement quels types de dommages peuvent être attribués à ces logiciels malveillants. Le trafic d'attaque généré a provoqué de nombreuses perturbations majeures du réseau. On peut donc supposer qu'ils ont déclenché par inadvertance un certain nombre d'événements de déni de service[19].

| Date | Vers infomatique | Informations |

|---|---|---|

| Juillet 2001 | Code red/Code red II | Code Red se propage en utilisant un buffer overflow. Après 3 semaines de propagation, il lance une attaque DDoS sur WhiteHouse.gov. L'attaque est inefficace, car des adresses IP codées en dur sont utilisées. La modification de l'adresse IP du site a permis d'annuler l'attaque[20]. |

| Janvier 2003 | Slammer | Slammer a exploité une vulnérabilité de débordement de tampon dans SQL-Server. L'Internet s'est ralenti en raison du volume du trafic et de nombreux routeurs sont tombés en panne[21]. |

| Août 2003 | Blaster | Blaster a exploité un RPC buffer overflow. Il comprenait une attaque SYN flood sur les serveurs de mise à jour de Microsoft[14][22]. |

Cyberguerres[modifier | modifier le code]

Russie et Estonie[modifier | modifier le code]

Le conflit entre la Russie et l'Estonie en avril 2007 est généralement considéré comme la première véritable cyberguerre.

Contexte[modifier | modifier le code]

L'Estonie est un pays indépendant, fait partie de l'OTAN et faisait partie de l'URSS avant son effondrement. Environ 25 % de la population estonienne est d'origine russe. Elle est particulièrement vulnérable aux attaques du DDoS, car son gouvernement et ses secteurs économiques dépendent d'Internet[23].

Début du conflit[modifier | modifier le code]

Son origine vient dans le fait que le gouvernement estonien a enlevé un monument russe considéré comme un symbole de l’époque soviétique, ce qui révolta de nombreux Russes de souche[24].

Attaque de la Russie[modifier | modifier le code]

Le 27 avril 2007, l'Estonie a fait l'objet d'une attaque DDoS majeure[25]. L'économie estonienne a été arrêtée pendant plusieurs semaines. Tous les sites Internet du gouvernement, des banques, des nouvelles, des médias et des universités ont été désactivés. Les attaques ont été coordonnées à l'aide des canaux Internet Relay Chat (IRC). Les instructions DDoS, les scripts et les listes d'adresses IP des victimes ont été largement distribués par les groupes ethniques russes. Cela comprenait l'enrôlement de botnets mondiaux[23].

Finalement, le gouvernement estonien s'est rendu compte que la majorité du trafic d'attaque provenait de l'extérieur de l'Estonie. Ils ont isolé l'Internet estonien du reste du monde et le trafic devient gérable. L'attaque s'est arrêtée le 19 mai 2007.

Il est admis que les attaques ont ont commencé en Russie et ont été coordonnées par des ressortissants russes. À l'origine, l'OTAN blâmait le gouvernement russe. Aujourd'hui encore il est impossible de savoir si le gouvernement russe était directement impliqué ou non. Certains pense maintenant que les nationalistes russes ont lancé l'attaque par eux-mêmes[26].

Russie et Georgie[modifier | modifier le code]

Le cyberconflit entre la Russie et la Géorgie s'est passé en aout 2008 pendant la guerre d'Ossétie du Sud. Lors de ce conflit la Russie lance des attaques type DDoS sur de nombreux sites du gouvernements Géorgiens, notamment celui du président Mikhaïl Saakachvili, celui du ministère des affaires étrangères, du Parlement, du ministère de la défense, de la banque nationale de Géorgie, du portail d'information Georgia On-Line, du site rustavi2.com de la chaîne Georgian TV, et de sosgeorgia.org[27]. Les attaques sont d'une telle violence que le site Internet géorgien (www.civil.ge) doit est contrainte de transférer son service d'information aux États-Unis, l'opération s'est faite à l'initiative de Google[28]. L'Estonie est également venue en aide a la Géorgie en hébergeant aussi le site du Ministre des affaires étrangères[29][30].

La Géorgie n'est cependant pas la seule touché, certains sites le sont aussi comme, le site d'information skandaly.ru, le site de l'agence de presse russe RIA-Novosti, le site stopgeorgia.ru dénonçant les opérations de guerre de l'information menées par la Géorgie, des sites d'information d'Ossétie du Sud (osinform.ru et osradio.ru), le site du gouvernement d'Abkhazie[27].

Attaque les plus conséquentes[modifier | modifier le code]

| Entité attaqué | Volume de l'attaque | Date |

|---|---|---|

| Spamhaus | 300 gigabit par seconde (Gb/s)[32] | 2013 |

| Dyn | 1,5 térabits par seconde (Tb/s)[33] | 2016 |

| 2.5 térabits par seconde (Tb/s)[34] | 2017 (septembre) | |

| GitHub | 1,3 térabits par seconde (Tb/s)[35] | 2018 (février) |

| AWS | 2,3 térabits par seconde (Tb/s)[36] | 2020 (février) |

| Yandex | 21,8 millions de requêtes par seconde[37] | 2021 (septembre) |

Événements marquants[modifier | modifier le code]

| Date | Description | Période |

|---|---|---|

| 1974 | Première attaque DoS par David Dennis | Les premières attaques |

| 1995 | Première attaque DDoS avec Strano network | |

| 1996 | Attaque DDoS sur Panix | |

| 1999 | Outils: Trinoo, TFN, Stacheldraht | |

| 2000 | Incident Mafiaboy | |

| 2001 | Code red I et II | Le début des années 2000 |

| 2003 | Slammer et Blaster | |

| 2007 | Première cyberguerre entre la Russie et l'Estonie | Cyberguerres |

| 2017 | Plus grosse attaque DDoS confirmé sur Google |

Notes et références[modifier | modifier le code]

Références[modifier | modifier le code]

- Perhaps the First Denial-of-Service Attack? 2010

- Les attaques DDoS 2017

- DDoS Attacks History 2017

- Responding to Recent Increases in Large-Scale DDoS Attacks 2018

- 1995 : Jacques Chirac annonce la reprise des essais nucléaires | Archive INA 1995

- Résister aux sociétés de contrôle, subvertir l’informatique dominante : une typologie des illégalismes hackers 2019, p. 11-12

- A brief history of DDoS… and how to defend yourself and your customers 2016

- Distributed Denial of Service (DDoS): A History 2021, p. 7

- The History and Evolution of DDoS Attacks 2020

- 20 ans d’attaques DDoS 2016

- 1999 CERT Incident Notes 1999, p. 21-22

- trinoo.analysis.txt 1999

- Hackers Testifying at the United States Senate, May 19, 1998 (L0pht Heavy Industries) 2011

- Distributed Denial of Service (DDoS): A History 2021, p. 4

- Mafiaboy, pirate informatique 2008

- Mafiaboy, l'ado qui a fait tomber Yahoo!, eBay et CNN 2008

- Mafiaboy 2001

- Mafiaboy : une fessée et au lit ! 2001

- Distributed Denial of Service (DDoS): A History 2021, p. 3

- Code Red, le virus qui aimait les dénis de service 2018

- After a decade of silence, this computer worm is back and researchers don't know why 2017

- Blaster, le ver qui aimait redémarrer les ordinateurs 2018

- Distributed Denial of Service (DDoS): A History 2021, p. 5

- Russie-Estonie, histoire d’une cyber-guerre 2007

- L’Estonie, première cybervictime de Moscou 2017

- Russie-Estonie : la guerre électronique 2007

- Une cyberguerre dans le conflit russo-géorgien ? 2008

- La Russie mène aussi une «cyber-guerre» contre la Géorgie 2008

- La Géorgie ne répond plus 2008

- Russie – Géorgie : la cyber guerre 2008

- Attaques DDoS célèbres | Les plus volumineuses attaques DDoS de tous les temps CLOUDFLARE

- DDoS attack against Spamhaus was reportedly the largest in history 2013

- Attaque DDoS : les hackers semblent sur le point d’atteindre les limites du web 2016

- Exponential growth in DDoS attack volumes 2020

- GitHub Survived the Biggest DDoS Attack Ever Recorded 2018

- AWS hit by Largest Reported DDoS Attack of 2.3 Tbps 2020

- Le botnet Mēris pilonne Yandex avec une attaque DDoS record 2020

Voir aussi[modifier | modifier le code]

Bibliographie[modifier | modifier le code]

- (en) Richard R Brooks, lker Ozcelik, Lu Yu, Jon Oakley et Nathan Tusing, « Distributed Denial of Service (DDoS): A History », IEEE Annals of the History of Computing, (DOI 10.1109/MAHC.2021.3072582, lire en ligne)

- Félix Tréguer, « Résister aux sociétés de contrôle, subvertir l’informatique dominante : une typologie des illégalismes hackers », ResearchGate, (lire en ligne [PDF])

Articles connexes[modifier | modifier le code]

- Attaque par déni de service

- Vulnérabilité (informatique)

- Cracker (informatique)

- Michael Calce

- Cyberguerre

Liens externes[modifier | modifier le code]

- (en) « DDoS Attacks History », sur www.radware.com,

- (en) brian, « Perhaps the First Denial-of-Service Attack? », sur www.platohistory.org,

- KORBEN, « Les attaques DDoS », sur korben.info,

- (en) HuntSource, « Responding to Recent Increases in Large-Scale DDoS Attacks », sur huntsource.io

- 1995 : Jacques Chirac annonce la reprise des essais nucléaires | Archive INA sur INA Politique (, 10:13 minutes)

- (en) N-able, « A brief history of DDoS… and how to defend yourself and your customers », sur www.n-able.com,

- (it) « sTRANOnETWORK », sur Site officiel du groupe activiste Strano Network

- (en) David Balaban, « The History and Evolution of DDoS Attacks », sur www.embeddedcomputing.com,

- Eric Michonnet, « 20 ans d’attaques DDoS », sur journaldunet.com,

- (en) CERT Division, « 1999 CERT Incident Notes », sur resources.sei.cmu.edu,

- (en) « trinoo.analysis.txt », sur packetstormsecurity.com,

- (en) « L0pht Heavy Industries », sur Site officiel du groupe de hacker L0pht

- (en) Hackers Testifying at the United States Senate, May 19, 1998 (L0pht Heavy Industries) La scène se produit à 15:24.

- « Mafiaboy », sur strategique.free.fr,

- Paul Cauchon, « Mafiaboy, l'ado qui a fait tomber Yahoo!, eBay et CNN », sur www.ledevoir.com,

- « Mafiaboy, pirate informatique », sur ici.radio-canada.ca,

- Jean-Marc Manach, « Mafiaboy : une fessée et au lit ! », sur transfert.net,

- Alexandre Laurent, « Code Red, le virus qui aimait les dénis de service », sur numerama.com,

- (en) Carolyn Meinel, « Code Red: Worm Assault on the Web », sur scientificamerican.com,

- (en) Danny Palmer, « After a decade of silence, this computer worm is back and researchers don't know why », sur zdnet.com,

- Alexandre Laurent, « Blaster, le ver qui aimait redémarrer les ordinateurs », sur numerama.com,

- « Qu'est-ce que le ver Blaster? », sur netinbag.com

- Alain Ruello, « Le super-ver était dans la pomme Internet », sur lesechos.fr,

- Fabrice DEBLOCK, « Sept virus informatiques qui ont marqué 2003 », sur journaldunet.com,

- Joey Dupont, « L’histoire des principaux virus informatiques des années 70 à nos jours », sur blog.devolutions.net,

- Mohamed Najmi, « Russie-Estonie, histoire d’une cyber-guerre », sur www.20minutes.fr,

- Laurent Suply, « Russie-Estonie : la guerre électronique », sur lefigaro.fr,

- « Une cyberguerre russo-estonienne déclenchée », sur rts.ch,

- Benoît Vitkine, « L’Estonie, première cybervictime de Moscou »

, sur lemonde.fr,

, sur lemonde.fr, - « Attaques DDoS célèbres | Les plus volumineuses attaques DDoS de tous les temps », sur www.cloudflare.com

- danielventre, « Une cyberguerre dans le conflit russo-géorgien ? »,

- Antoine Lefébure, « La Géorgie ne répond plus », sur antoinelefebure.com,

- Marie Piquemal, « La Russie mène aussi une «cyber-guerre» contre la Géorgie », sur liberation.fr,

- Marie Gallic, « Russie – Géorgie : la cyber guerre », sur lesinrocks.com,

- Reynald Fléchaux, « Cyberguerre en Géorgie : une attaque préparée ? », sur lemagit.fr,

- (fr + en) « Attaques DDoS célèbres | Les plus volumineuses attaques DDoS de tous les temps », sur cloudflare.com

- (en) « Exponential growth in DDoS attack volumes », sur cloud.google.com,

- Romain Bonnemaison, « Attaque DDoS : les hackers semblent sur le point d’atteindre les limites du web », sur papergeek.fr,

- Célia Seramour, « Le botnet Mēris pilonne Yandex avec une attaque DDoS record », sur lemondeinformatique.fr,

- (en) Lucian Constantin, « DDoS attack against Spamhaus was reportedly the largest in history », sur networkworld.com,

- (en) Lily Hay Newman, « GitHub Survived the Biggest DDoS Attack Ever Recorded », sur wired.com,

- (en) Paul Nicholson, « AWS hit by Largest Reported DDoS Attack of 2.3 Tbps », sur a10networks.com,